ในเครือข่าย LAN อุปกรณ์ต้องรู้ว่า IP นี้คือ MAC อะไร เพื่อให้สามรถส่งเฟรมไปหาเครื่องปลายทางได้ โดยมีโปรโตคอลที่ทำหน้าที่จับคู่ระหว่าง IP และ MAC Address คือ ARP (Address Resolution Protocol)

จุดอ่อนคือ ARP คือเชื่อใจกันง่าย ผู้โจมตีสามารถส่ง ARP ปลอม เพื่อหลอกให้เครื่องเหยื่อหรือ gateway จำผิด ว่า IP ของ gatewayหรือเครื่องปลายทางนั้นเป็น MAC ของผู้โจมตี

Dynamic ARP Inspection (DAI) คือฟีเจอร์ความปลอดภัยบน Meraki MS ที่ตรวจสอบความถูกต้องของ ARP Packet แล้ว drop ARP ที่ไม่สอดคล้องกับข้อมูลที่เชื่อถือได้ โดยหลักการสำคัญของ Meraki คือ:

- สวิตช์จะ inspect ARP packets บน LAN

- เอาค่าของ IP–MAC ใน ARP packet ไปเทียบกับ DHCP snooping table / DHCP tracker บนสวิตช์

- ถ้าไม่พบ binding ที่ตรงกัน หรือข้อมูลขัดแย้ง → ทิ้ง (drop) ARP packet และไม่อัปเดต ARP cache จากแพ็กเก็ตนั้น

Dynamic ARP Inspection (DAI) บนสวิตช์ Cisco Meraki MS จะทำหน้าที่ตรวจสอบความน่าเชื่อถือของ ARP Packet ก่อนปล่อยให้ ARP นั้นมีผลกับการสื่อสารในเครือข่าย โดยหัวใจสำคัญของ Meraki คือ DAI จะอาศัยข้อมูล IP MAC binding ที่เรียนรู้มาจากDHCP Snooping table เป็นแหล่งอ้างอิงหลักในการตัดสินว่า ARP ที่เห็น ถูกต้องหรือไม่หรือถูกปลอมมา คือเมื่อมี ARP วิ่งผ่านพอร์ตที่ถูกมองเป็น untrusted สวิตช์จะนำข้อมูลภายใน ARP เช่น Sender IP และ Sender MAC ไปเทียบกับตาราง binding ที่ได้จาก DHCP ถ้าพบว่า คู่ของ IP และ MAC นี้มีอยู่จริงและสอดคล้องกัน จึงจะอนุญาตให้ผ่าน แต่ถ้าข้อมูลไม่ตรงกันหรือไม่พบรายการในตาราง สวิตช์จะมองว่าเป็นพฤติกรรมเสี่ยง เช่น ARP spoofing / gratuitous ARP ที่พยายามยึด IP ของคนอื่น แล้วทำการ drop แพ็กเก็ตนั้นทันทีเพื่อไม่ให้เครื่องปลายทางเรียนรู้ ARP ผิด ๆ และลดโอกาสเกิด Man-in-the-Middle ใน VLAN เดียวกัน

อย่างไรก็ตามเพราะ Meraki DAI ยึด DHCP Snooping table ผลข้างเคียงที่คือ อุปกรณ์ที่ตั้งค่า Static IP บนตัวเครื่องปลายทาง อาจถูกบล็อกได้ เนื่องจากไม่มี DHCP binding entry ให้ตรวจสอบ เมื่อสวิตช์เห็น ARP จากอุปกรณ์เหล่านี้บนพอร์ต untrusted จึงตัดสินว่า block IP/ARP นั้น ซึ่งเป็นพฤติกรรมที่ Meraki ระบุว่าเป็น expected behavior โดยสำหรับเครือข่ายที่มี static IP จำนวนมากก่อนเปิดใช้งานจริง หากจำเป็นต้องใช้ static IP บางรายการ ให้เตรียมแผนจัดการ เช่น ใช้ DHCP reservation แทน , หรือเพิ่มรายการที่จำเป็นเข้า allow list เพื่อให้ DAI ยอมรับคู่ของ IP/MAC นั้น

ขั้นตอนการตั้งค่า DAI

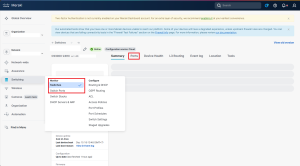

1.ทำการเปิด Trusted ports ที่ Port บน Switch ก่อน โดยแนะนำให้เปิดใน Port ที่เป็น Uplink ไปยัง Access Points และ Uplink Switch ต่างๆปลายทางโดยสามารถไปที่ Switching

จากนั้นทำการกด Edit port ที่ต้องการ และทำการกด Enable ที่ Trusted DAI แล้วกด Update ได้เลยครับ

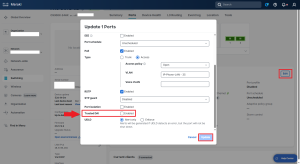

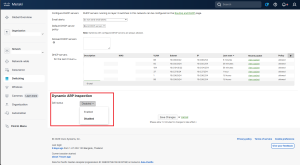

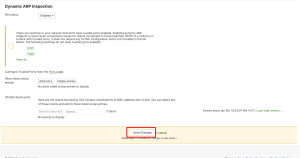

2.จากนั้นทำการเปิดใช้งาน DAI ไปยัง Switching

แล้วที่ DAI Status ทำการกดเลือกเป็น Enable แล้วทำการกด Save ได้เลยครับ

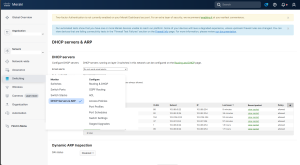

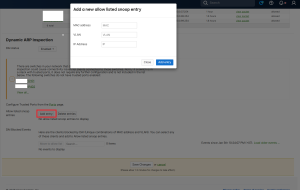

เป็นอันเสร็จเรียบร้อยครับโดยหลังเปิดใช้งานแล้วมี Client บางตัวที่โดน Block แล้วต้องการอนุญาตสามารถเพิ่ม Allowed list โดยสามารถกด Move to allow list ใน DAI Blocked Events หรือกด Add entry ที่ Allow listed snoop entries แล้วกด Add entry แล้วใส่ MAC,IP และ VLAN เข้าไป

อ้างอิง: Dynamic ARP Inspection – Cisco Meraki Documentation